© 2020 NES Co.,Ltd. All rights reserved.

ゼロトラスト構築サービス

Azure ADを活用した認証基盤の構築事例を紹介します。

既存のオンプレ環境の認証基盤であるActiveDirectory(AD)とクラウドサービスであるMicrosoft Azure AD(AAD)を連携し、ゼロトラスト実現に向けた新たな1歩を踏み出しましょう。

「ゼロトラスト」とは、「何も信頼しない」を前提に対策を講じるセキュリティの考え方。

この考えのもと、全てのトラフィックに対して信用をスコアで評価し、対策を行う、次世代のセキュリティモデルです。

社内からのアクセスなど従来は信用できると評価されてきたトラフィックであっても、信用評価を都度行うことで、内外どこからの脅威に対しても備えることができるという特長があります。

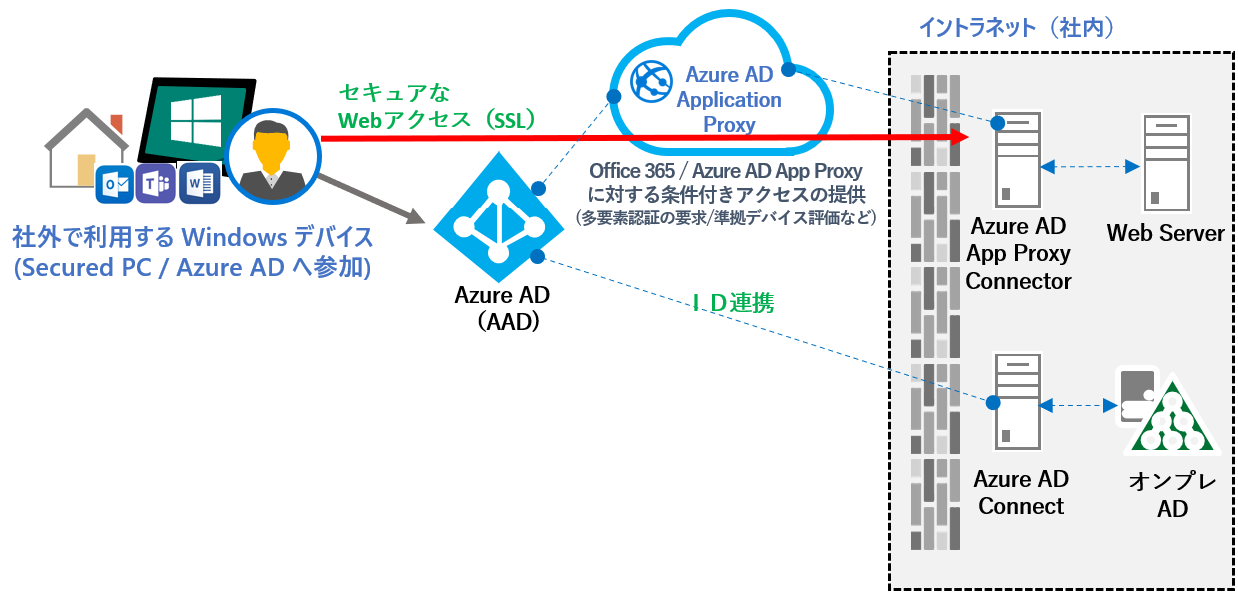

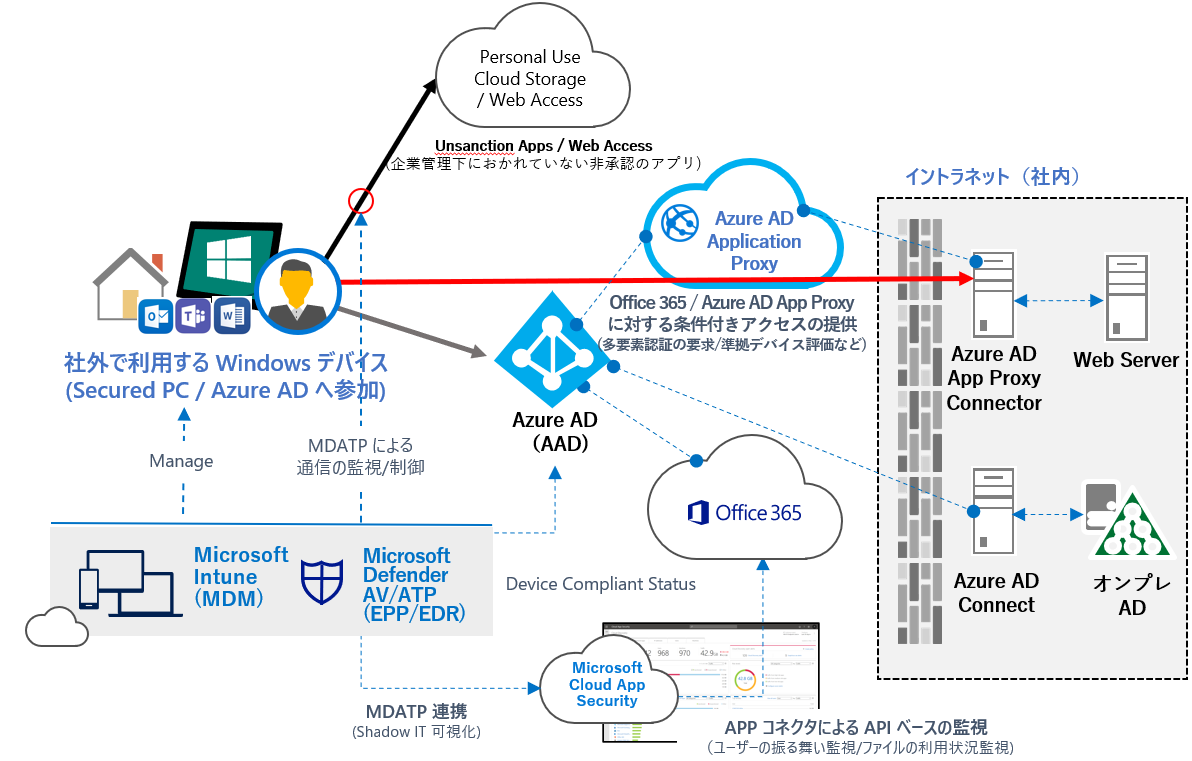

Azure AD(AAD)とオンプレのADをマイクロソフト社から提供されるAzure AD Connectサーバを社内側に構築することで、ID連携が実現されます。

ID連携しただけではユーザーにとってメリットが無さそうですが、あわせてAzure AD App Proxy Connectorサーバを社内に構築することで、社外からAAD認証されたユーザーは、Azure AD Application Proxyを経由し、SSLで暗号化された通信で社内のWebサイトへアクセス出来るようになります。

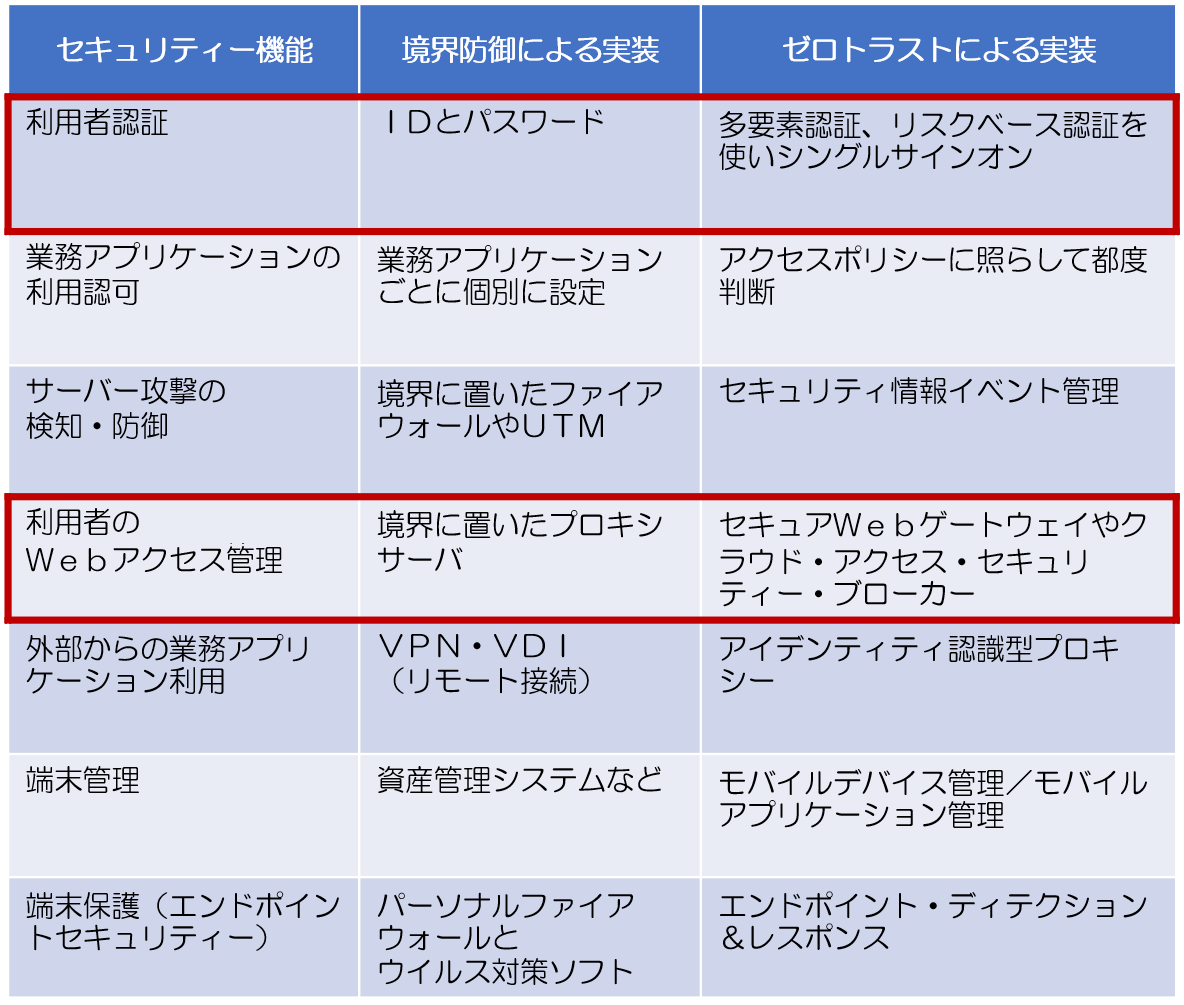

ここでは、改めて「ゼロトラスト」と「境界防衛」の違いについて確認することにしましょう。

ゼロトラストの実現にはセキュリティの機能毎に実装が必要となりますが、今回はゼロトラスト実現の第一歩として、「利用者認証」と「利用者のWebアクセス管理」に着目して、構築を行います。

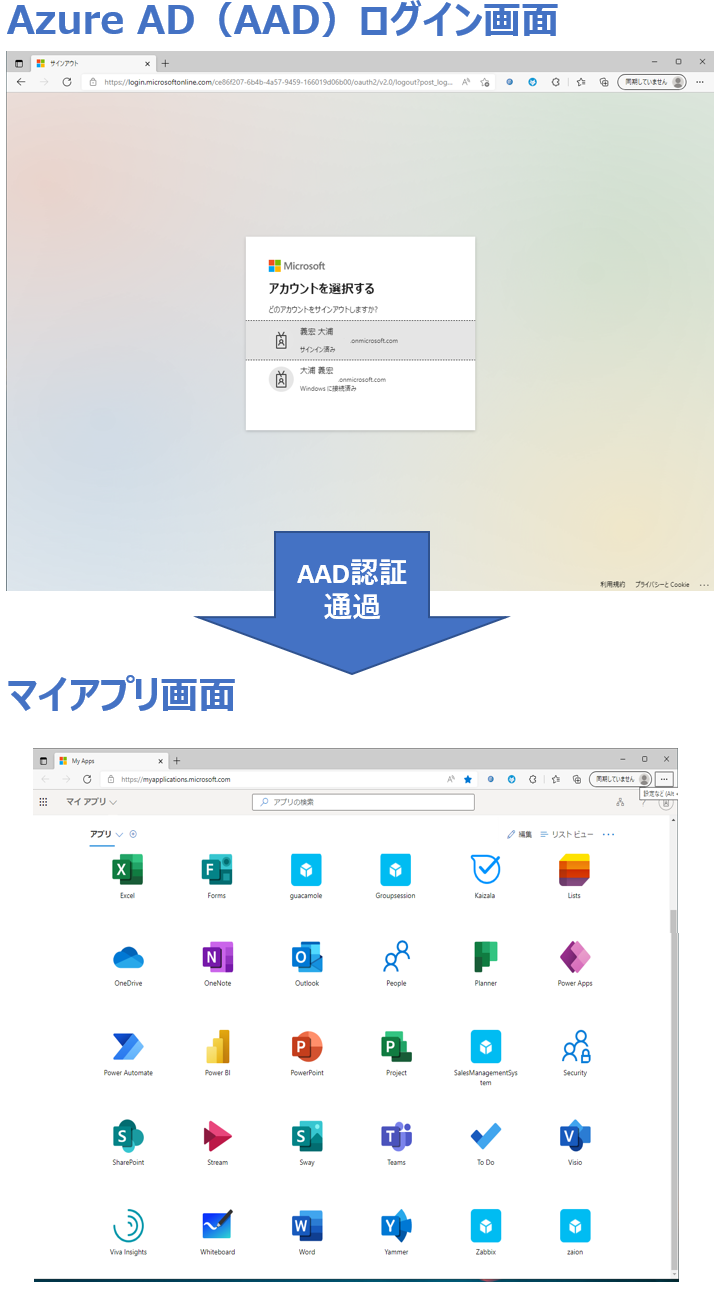

以下は、ADDのログインとマイアプリの画面です。

従来はVPNで社内ネットワークに接続アクセスしていたグループウェアや、勤怠管理ツール、監視ツールのZabbix等がAzure AD Application Proxy経由で利用できます。多少処理が重いですが、quacamole等の画面転送型のアプリケーションも動作しています。

これまで、社外からのアクセスを実現する為にネットワークの構築からSSL証明書の取得、その後のメンテナンス作業等に奔走されていたSEの方の負担を軽減します。

資料ダウンロード(リーフレット)

本ホームページで紹介しております商品・サービスは弊社にて取り扱っておりますので、お気軽にお問い合わせください。